پیکسل دزدی! حفره امنیتی جدید در GPU ها

![]()

پردازندههای گرافیکی انویدیا، AMD، اینتل و سایرین در برابر حمله زیپ گرافیکی Pixel-Stealing آسیبپذیر هستند.

یک آسیبپذیری کانال جانبی جدید که بر همه فروشندگان GPU تأثیر میگذارد ممکن است اطلاعات خصوصی را بدون رضایت کاربر به وبسایتهای مخرب ارائه دهد.

بر اساس تحقیقات انجام شده از دانشگاه تگزاس در آستین، نشان داده شده است که آسیب پذیری جدید امکان بازیابی اطلاعات خصوصی و حساس مانند نام کاربری، رمز عبور و سایر عناصر را فراهم می کند.

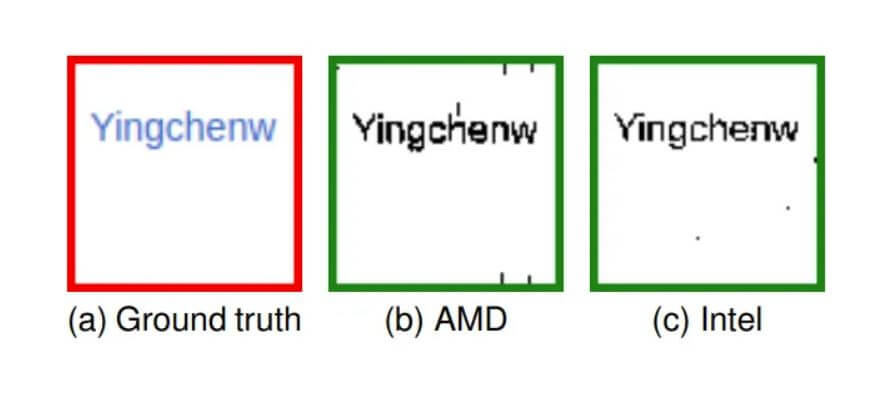

دامنه این آسیبپذیری به حدی شدید است که به وب سایت های مخرب اجازه میدهد تا رندر پیکسل تولید شده توسط GPU وب دیگری (و اعتبار مورد استفاده برای دسترسی به آن) را بازسازی کنند. محققان می گویند که تهدید کلی ناشی از این حمله کم است، اما مهم است که شرکت ها برای کاهش این مشکل در افزایش امنیت سخت افزار و نرم افزار تلاش کنند.

این حمله روی پردازنده های گرافیکی ارائه شده توسط Apple، Intel، AMD، Qualcomm، Arm و Nvidia از طریق این نقص امنیتی، کار می کند. یک اصل اساسی در امنیت سایبری شبکه جهانی وب که به عنوان همان سیاست مبدا شناخته میشود این است که جداسازی کامل بین دامنهها و محتوای آنها الزامی است.

این آسیبپذیری خود فشردهسازی دادههای GPU را بررسی میکند، تکنیکی که به GPUها اجازه میدهد تا حین انتقال و ذخیره سازی داده ها ردپاها را کاهش دهند. از آنجایی که فشردهسازی به دادهها وابسته است – به این معنی که دادههای فشردهشده یک محتوای مبتنی بر علم ریاضی است که اندازه نسخه اصلی را “کم” میکند.

فشردهسازی از جمعآوری اطلاعات اصلی جلوگیری نمیکند. هر زمان که فشرده سازی داده های GPU وجود داشته باشد، ترافیک درون DRAM و حافظه پنهان سیستم، توسعه مستقیم داده های اصلی است، که امکان بازیابی بیت های خاصی از اطلاعات را فراهم می کند. در واقع، داده های اصلی مورد علاقه مهاجم (گذرواژه ها، نام های کاربری و سایر عناصر ارزشمند تلقی می شوند.) را می توان هر بار در یک پیکسل رندر شده بازسازی کرد.

حمله، GPU-zip، به یک وبسایت مخرب نیاز دارد که پیوندی را در صفحات خود در زیر یک قاب iFrame مخفی می کند. iFrame یک عنصر HTML است که امکان لود وب سایت های خارجی را در سایت فراهم می کند. بهعلاوه، صفحهای که در iFrame به آن پیوند داده میشود باید بهطور خاص پیکربندی شود تا جاسازی را رد نکند، و GPU مسئول رندر کردن آن است که در 99٪ مواقع به دلیل روشهای متفاوتی که استقرار برخی مرورگرها انجام می دهند همه مرورگرها این آسیبپذیری GPU را جدی نمی گیرند: Edge و Chrome در حال حاضر در برابر این حمله آسیبپذیر هستند، اما Safari و Firefox آسیبپذیر نیستند.

یینگچن وانگ، نویسنده اصلی و محقق دانشگاه تگزاس در آستین، در ایمیلی نوشت: «ما دریافتیم که پردازندههای گرافیکی مدرن بهطور خودکار سعی میکنند این دادههای بصری را بدون دخالت برنامهای فشرده کنند». در اصل این کار برای صرفه جویی در پهنای باند حافظه و بهبود عملکرد انجام می شود. از آنجایی که فشردهپذیری به دادهها وابسته است، این بهینهسازی یک کانال جانبی ایجاد میکند که میتواند توسط مهاجم برای افشای اطلاعات در مورد دادههای بصری مورد سوء استفاده قرار گیرد.

با این حال بهبود عملکرد رندر در این الگوریتمهای فشردهسازی اختصاصی هستند و عمدتاً در فضای عمومی مستنداتی از آنها وجود ندارد. به دنبال اقدامات امنیت سایبری خوب، محققان یافتههای خود را در اوایل مارس 2023 به طور خصوصی در اختیار فروشندگان GPU (و Google) قرار دادند.

اما هر کدام بهانه های داشتند! یکی گفت کانال جانبی خارج از مدل تهدید آنها است، دیگری گفت که این وظیفه نرم افزاری است که آن را کاهش دهد. از آگوست 2023، اپل و گوگل هنوز در حال تصمیم گیری بودند که چگونه آن را کاهش دهند!؟

با توجه به دشواری مربوط به هماهنگی های امنیت سایبری در پیچیدگیهای نرمافزاری و سختافزاری، باید منتظر بمانیم و ببینیم این مشکل امنیتی دقیقا چگونه برطرف میشود.