انواع حملات DDOS روی سرور

هر سروری که سرویس ارائه می دهد دچار مشکل و حملات زیادی می شود، یکی از این دسته حملات DDOS است که شناسایی آن بسیار سخت و دشوار است. این حملات از نظر نوع حمله به سه روش تقسیم میشوند. مثلا یک دسته ترافیک ارسال میکنند، دستهای برنامه ها را مختل می کنند، حال در ادامه به انواع حملات DDOS می پردازیم. با ما همراه باشید.

عملکرد DDOS

در این روش هکرها با استفاده از سرور و کلاینت های هک شده ترافیک زیادی به به سمت سرور ارسال میکنند. هکرها رو سرورهای هک شده سرویسی به نام بوت نت قرار میدهند و به هنگام حمله، با استفاده از BOTNET درخواست های جعلی خود را به مقصد ارسال میکنند. این بات نت ها برنامه هایی هستند که هکر های طراحی کردند .

تمامی دستوراتی که هکرها به آنها ارسال میکنند توسط سیستم هک شده انجام میگیرد و به هنگام شروع حلمه، درخواستها توسط مجموعه از بات نت های فعال که روی سیستم های قربانیان هک اجرا میشوند و از طریق کلاینت ها به سرور ارسال میشود.

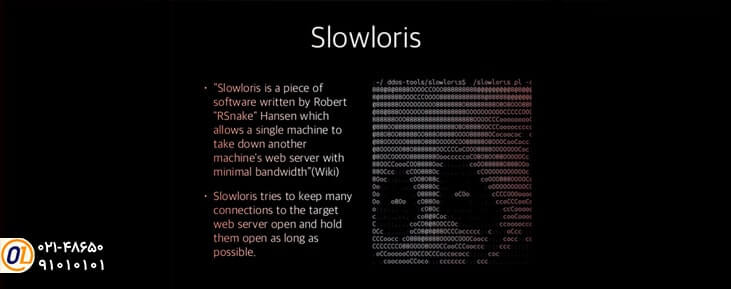

حمله Slowloris

این حمله در لایهی application انجام میشود و معمولن با پروتکل HTTP پیادهسازی میشود. حمله به این شکل است که بعد از ایجاد connection موفق میان مهاجم و سرور، مهاجم سعی میکند تا حد امکان connection را باز نگه دارد.

برای این کار، لازم است تا درخواستهایی ناکامل و با سرعت بسیار کم برای سرور ارسال شود. به این ترتیب سرور بخشی از منابع پردازشی خود را برای باز نگه داشتن این connection صرف میکند و منتظر دریافت request هایی از کاربر خواهد بود که در واقع هیچوقت قرار نیست به درستی ارسال شوند. طبیعتن اگر مهاجم تعداد زیادی از این کاربرها را ایجاد کند، بسیاری از منابع پردازشی سرور را در اختیار خود خواهد داشت.

برای دریافت مشاوره و یا خرید سرویس مناسب با شماره ی 02148655 تماس بگیرید و یا از طریق فرم زیر درخواست خود را به ثبت برسانید.

حمله DNS Flood

یکی از سختترین حملهها برای تشخیص و جلوگیری، حملهی DNS Flood است. این حمله در دستهی حملههایی قرار میگیرد که amplification attack نام دارند. در این نوع از حمله، مهاجم میتواند با ارسال بستههایی با طول بسیار کم، باعث شود تا سرور مورد هدف، پاسخهایی با طول زیاد را دریافت یا تولید کند که پردازش این بستهها، منابع زیادی از سرور را درگیر میکنند.

بهشکل خاص در DNS Flood، مهاجم درخواستهای DNS بسیاری را با کمک مکانیزم IP Spoofing، با source IP سرور مورد هدف، برای یک DNS Server ارسال میکند و در نتیجه پیامهای پاسخ DNS که معمولن طول بسیار بیشتری از requestهای آن دارد، برای سرور مورد هدف حمله ارسال میشوند و پردازش آنها باعث میشود تا سرور نتواند منابع پردازشی بیشتری برای درخواستهای کاربران اختصاص دهد.

یکی دیگر از حملههای مشابه، به این شکل است که حمله کننده پس از ارسال درخواست برای سرور، با minimum کردن سایز پنجرهی TCP یا همان TCP Window Size، سرعت دریافت و خواندن پیام را بسیار کند میکند و به این ترتیب سرور را با یک connection، مشغول نگه میدارد. این حمله به Slow Read Attack معروف است.

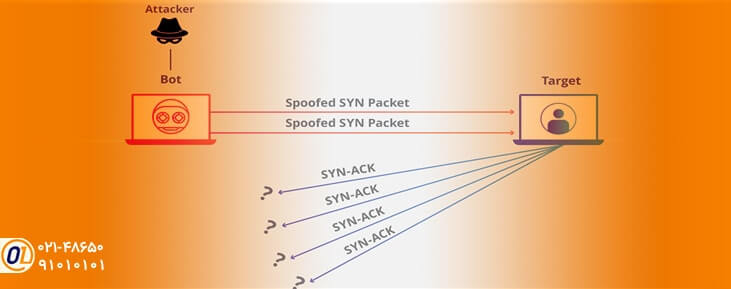

حمله SYN Flood

این حمله بر پایهی شیوهی عملکرد پروتکل TCP در ایجاد یک connection ساخته شده است. فرض کنید که قرار است یک client و یک server بر بستر پروتکل TCP به تبادل داده بپردازند.

برای آنکه این ارتباط برقرار شود، TCP از یک راه شناسایی اولیه به نام three-way handshake استفاده میکند که در آن، نخست client یک عدد را با پیام (SYN (Synchronization برای سرور ارسال میکند تا از این پس، سرور از این عدد برای شمارهگذاری بستههای ارسالی به سمت این client استفاده کند. سپس server در جواب، یک پیام (ACK (Acknowledge در تایید دریافت SYN و یک پیام SYN با هدفی مشابه پیام SYN قبلی برای کاربر ارسال میکند و در نهایت اگر کاربر هم جواب ACK ارسال کند، اتصال TCP برقرار میشود.

حالتی را فرض کنید که کاربر پیام SYN اولیه را ارسال و جواب درستی هم از server دریافت کرده است، اما ACK نهایی مورد نیاز برای برقراری ارتباط را برای server ارسال نکرده است. به همین دلیل سرور connection را باز نگه میدارد و برای دریافت پاسخ منتظر میماند.اگر این کار بهشکل همزمان و به تعداد دفعات زیاد انجام شود، در واقع سرور همواره مشغول انتظار برای دریافت پاسخ مربوط به هر connection است و با توجه به منابع محدود، قادر به شروع connection با کاربر دیگری نیست. به این حمله، حملهی SYN Flood گفته میشود که با ارسال تعداد بسیاری بستهی SYN به یک سرور و ارسال نکردن AC مورد نیاز پیادهسازی میشود.