لیست مطالب

در طول ۱۵ سال گذشته، پسورد منیجرها از یک ابزار امنیتی خاص که فقط توسط افراد مسلط به فناوری استفاده می شد، به یک ابزار امنیتی ضروری برای توده مردم تبدیل شده اند. تخمین زده می شود که ۹۴ میلیون بزرگسال آمریکایی (یا تقریباً ۳۶ درصد آن ها) از این ابزارها استفاده می کنند. آن ها نه تنها رمزهای عبور حساب های بازنشستگی، مالی و ایمیل، بلکه اعتبارنامه های ارز دیجیتال، شماره کارت های پرداخت و سایر داده های حساس را نیز ذخیره می کنند.

- بیشتر بخوانید: امنیت سرورهای مجازی در برابر حملات DDoS

هر هشت پسورد منیجر برتر، اصطلاح «دانش صفر» (Zero Knowledge) را برای توصیف سیستم رمزنگاری پیچیده ای که برای محافظت از گاوصندوق های داده ای که کاربران در سرورهایشان ذخیره می کنند، به کار برده اند. تعاریف از فروشنده ای به فروشنده دیگر کمی متفاوت است، اما به طور کلی به یک اطمینان جسورانه ختم می شود: این که هیچ راهی برای افراد نفوذی مخرب یا هکرهایی که موفق به نفوذ به زیرساخت های ابری می شوند وجود ندارد تا گاوصندوق ها یا داده های ذخیره شده در آن ها را سرقت کنند. این وعده ها با توجه به نقض های قبلی در LastPass و انتظار منطقی مبنی بر این که هکرهای در سطح دولتی هم انگیزه و هم توانایی دستیابی به گاوصندوق های گذرواژه متعلق به اهداف با ارزش را دارند، منطقی به نظر می رسند.

یک اطمینان جسورانه که رد شد

نمونه ای از این ادعاها توسط Bitwarden، Dashlane و LastPass مطرح شده است که در مجموع توسط حدود ۶۰ میلیون نفر استفاده می شوند. به عنوان مثال، Bitwarden می گوید که «حتی تیم Bitwarden هم نمی تواند داده های شما را بخواند (حتی اگر بخواهیم)». در همین حال، Dashlane می گوید که بدون رمز عبور اصلی کاربر، «بازیگران مخرب نمی توانند اطلاعات را سرقت کنند، حتی اگر سرورهای Dashlane به خطر بیفتند». LastPass نیز می گوید که هیچ کس نمی تواند به «داده های ذخیره شده در گاوصندوق LastPass شما دسترسی داشته باشد، به جز شما (حتی LastPass)».

تحقیقات جدید نشان می دهد که این ادعاها در همه موارد درست نیستند، به ویژه زمانی که بازیابی حساب در حال اجرا باشد یا پسورد منیجرها برای اشتراک گذاری گاوصندوق ها یا سازماندهی کاربران در گروه ها تنظیم شده باشند. محققان Bitwarden، Dashlane و LastPass را مهندسی معکوس یا به دقت تجزیه و تحلیل کردند و راه هایی را شناسایی کردند که فردی با کنترل بر سرور (چه اداری و چه در نتیجه یک نفوذ) می تواند در واقع داده ها و در برخی موارد، کل گاوصندوق ها را سرقت کند. محققان همچنین حملات دیگری را طراحی کردند که می تواند رمزنگاری را تا حدی ضعیف کند که متن رمزنگاری شده به متن ساده تبدیل شود.

محققان ETH Zurich و USI Lugano نوشتند: «آسیب پذیری هایی که ما توصیف می کنیم متعدد هستند اما عمدتاً از نظر فنی عمیق نیستند. با این حال، علی رغم بیش از یک دهه تحقیق دانشگاهی در مورد پسورد منیجرها و وجود ممیزی های متعدد از سه محصولی که ما مطالعه کردیم، ظاهراً قبلاً پیدا نشده بودند. این موضوع انگیزه ای برای کار بیشتر، هم در تئوری و هم در عمل ایجاد می کند.»

محققان در مصاحبه ها گفتند که چندین پسورد منیجر دیگر که آن ها به دقت تجزیه و تحلیل نکرده اند نیز احتمالاً از همین ایرادات رنج می برند. تنها موردی که آن ها مجاز به نام بردن از آن بودند 1Password بود. آن ها افزودند که تقریباً همه پسورد منیجرها تنها زمانی در برابر حملات آسیب پذیر هستند که ویژگی های خاصی فعال باشند.

شدیدترین حملات که Bitwarden و LastPass را هدف قرار می دهند، به یک فرد نفوذی یا مهاجم اجازه می دهد محتویات کل گاوصندوق ها را بخواند یا در آن ها بنویسد. در برخی موارد، آن ها از نقاط ضعف در مکانیسم های امانت کلید (Key Escrow) استفاده می کنند که به کاربران اجازه می دهد در صورت گم کردن رمز عبور اصلی، دوباره به حساب های خود دسترسی پیدا کنند. برخی دیگر از نقاط ضعف در پشتیبانی از نسخه های قدیمی پسورد منیجر استفاده می کنند. یک حمله سرقت گاوصندوق علیه Dashlane اجازه خواندن (اما نه تغییر) موارد گاوصندوق را در زمانی که با سایر کاربران به اشتراک گذاشته شده بودند، می داد.

اجرای جابجایی کلید قدیمی

یکی از حملاتی که امانت کلید Bitwarden را هدف قرار می دهد، در طول ثبت نام یک عضو جدید از یک خانواده یا سازمان انجام می شود. پس از این که مدیر گروه Bitwarden عضو جدید را دعوت می کند، کلاینت دعوت شده به یک سرور دسترسی پیدا می کند و یک کلید متقارن گروهی و کلید عمومی گروه را به دست می آورد. سپس کلاینت کلید متقارن را با کلید عمومی گروه رمزنگاری کرده و به سرور می فرستد. متن رمزنگاری شده حاصل چیزی است که برای بازیابی حساب کاربر جدید استفاده می شود. این داده ها هرگز در زمانی که از سرور به کلاینت در طول یک جلسه ثبت نام حساب ارسال می شوند، بررسی یکپارچگی نمی شوند.

مهاجم می تواند با جایگزین کردن کلید عمومی گروه با کلیدی از یک جفت کلید ایجاد شده توسط مهاجم، از این نقطه ضعف استفاده کند. از آنجایی که مهاجم کلید خصوصی مربوطه را می داند، می تواند از آن برای رمزگشایی متن رمزنگاری شده استفاده کند و سپس یک بازیابی حساب از طرف کاربر هدف انجام دهد. نتیجه این است که مهاجم می تواند به محض این که دعوت شونده دعوت نامه ای را از یک خانواده یا سازمان بپذیرد، کل محتویات گاوصندوق عضو را بخواند و تغییر دهد.

به طور معمول، این حمله تنها زمانی کار می کند که مدیر گروه حالت بازیابی خودکار را فعال کرده باشد که برخلاف گزینه دستی، نیازی به تعامل عضو ندارد. اما از آنجایی که خط مشی گروهی که کلاینت در طول ثبت نام دانلود می کند بررسی یکپارچگی نمی شود، مهاجمان می توانند بازیابی را روی خودکار تنظیم کنند، حتی اگر مدیر حالت دستی را انتخاب کرده باشد که نیاز به تعامل کاربر دارد.

در ادامه مقاله توضیح داده شده است که مهاجم در این حمله همچنین یک کلید متقارن گروهی برای تمام گروه های دیگری که عضو به آن ها تعلق دارد به دست می آورد، زیرا چنین کلیدهایی برای همه اعضای گروه شناخته شده است. اگر هر یک از گروه های اضافی از بازیابی حساب استفاده کنند، مهاجم می تواند گاوصندوق های اعضا را برای آن ها نیز به دست آورد. این فرآیند می تواند به صورت کرم گونه تکرار شود و تمام سازمان هایی را که بازیابی کلید را فعال کرده اند و اعضای مشترک دارند، آلوده کند.

دومین حمله که بازیابی حساب Bitwarden را هدف قرار می دهد، زمانی می تواند انجام شود که کاربر کلیدهای گاوصندوق را می چرخاند (Rotate)، گزینه ای که Bitwarden در صورتی که کاربر معتقد باشد رمز عبور اصلی اش به خطر افتاده است، توصیه می کند. هنگامی که بازیابی حساب روشن است، کلاینت کاربر متن رمزنگاری شده بازیابی را مجدداً تولید می کند که شامل به دست آوردن یک کلید عمومی جدید است که با کلید عمومی سازمان رمزنگاری شده است.

نکته کلیدی در اینجا این است که کلید عمومی سازمان از گاوصندوق کاربر بازیابی نمی شود؛ بلکه کلاینت یک عملیات همگام سازی را با سرور انجام می دهد تا آن را به دست آورد. به طور حیاتی، داده های سازمان ارائه شده توسط این عملیات همگام سازی به هیچ وجه احراز هویت نمی شوند. این موضوع فرصت دیگری را برای مهاجم فراهم می کند تا با ارائه یک کلید عمومی جدید که کلید خصوصی آن را می داند، کلید کاربر قربانی را به دست آورد. کلاینت سپس یک متن رمزنگاری شده بازیابی حساب حاوی کلید کاربر جدید را ارسال می کند که مهاجم می تواند برای به دست آوردن کلید اصلی آن را رمزگشایی کند.

حمله سوم به بازیابی حساب Bitwarden به مهاجم اجازه می دهد تا کلید اصلی یک کاربر را بازیابی کند. این حمله از Key Connector سوء استفاده می کند، ویژگی ای که عمدتاً توسط مشتریان سازمانی استفاده می شود.

راه های بیشتر برای سرقت گاوصندوق ها

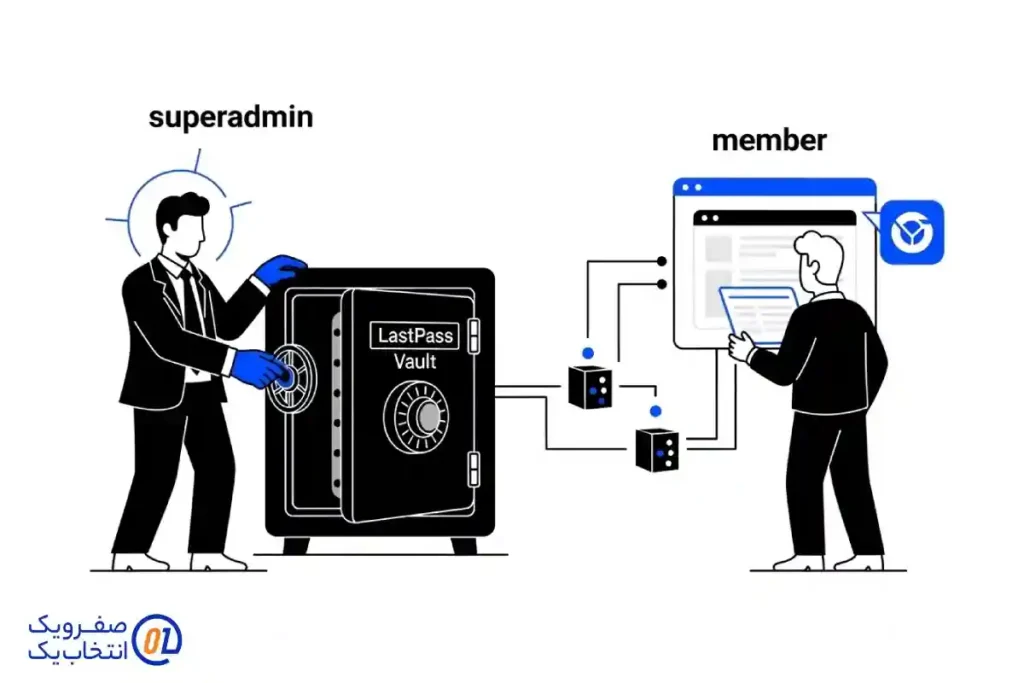

حمله ای که اجازه سرقت گاوصندوق های LastPass را می دهد، امانت کلید را هدف قرار می دهد، به ویژه در نسخه های Teams و Teams 5، زمانی که کلید اصلی یک عضو توسط یک کاربر ممتاز به نام superadmin بازنشانی می شود. دفعه بعد که عضو از طریق افزونه مرورگر LastPass وارد سیستم می شود، کلاینت آن ها یک جفت کلید RSA اختصاص داده شده به هر superadmin در سازمان را بازیابی می کند، کلید جدید خود را با هر کدام رمزنگاری می کند و متن رمزنگاری شده حاصل را برای هر superadmin ارسال می کند.

از آنجایی که LastPass نیز در احراز هویت کلیدهای superadmin ناموفق است، مهاجم می تواند یک بار دیگر کلید عمومی superadmin را با کلید عمومی خود جایگزین کند. در تئوری، فقط کاربرانی در تیم هایی که بازنشانی رمز عبور در آن ها فعال است باید تحت تاثیر این آسیب پذیری قرار گیرند. با این حال، در عمل، کلاینت های LastPass در هر بار ورود به سیستم از سرور پرس و جو می کنند و فهرستی از کلیدهای ادمین را واکشی می کنند. آن ها سپس متن های رمزنگاری شده بازیابی حساب را مستقل از وضعیت ثبت نام ارسال می کنند. با این حال، این حمله مستلزم آن است که کاربر با افزونه مرورگر وارد LastPass شود، نه کلاینت مستقل.

چندین حمله اجازه خواندن و تغییر گاوصندوق های مشترک را می دهد. هنگامی که کاربران Dashlane موردی را به اشتراک می گذارند، برنامه های کلاینت آن ها یک کلید متقارن جدید را نمونه برداری می کنند که یا مستقیماً مورد مشترک را رمزنگاری می کند یا در هنگام اشتراک گذاری با یک گروه، کلیدهای گروه را رمزنگاری می کند که آن ها نیز به نوبه خود مورد مشترک را رمزنگاری می کنند. در هر صورت، جفت کلیدهای RSA جدید ایجاد شده (متعلق به کاربر یا گروه مشترک) احراز هویت نمی شوند. سپس مورد با کلیدهای خصوصی رمزنگاری می شود.

یک مهاجم می تواند جفت کلید خود را ارائه دهد و از کلید عمومی برای رمزنگاری متن رمزنگاری شده ارسال شده به گیرندگان استفاده کند. مهاجم سپس آن متن رمزنگاری شده را با کلید مخفی مربوطه خود رمزگشایی می کند تا کلید متقارن مشترک را بازیابی کند. با این کار، مهاجم می تواند تمام موارد مشترک را بخواند و تغییر دهد. هنگامی که اشتراک گذاری در Bitwarden یا LastPass استفاده می شود، حملات مشابهی امکان پذیر است و به همان نتیجه منجر می شود.

راه دیگر برای مهاجمان یا مخالفانی که کنترل یک سرور را در اختیار دارند، هدف قرار دادن سازگاری با نسخه های قدیمی (Backward Compatibility) است که هر سه پسورد منیجر برای پشتیبانی از نسخه های قدیمی تر و با امنیت کمتر ارائه می دهند. علی رغم تغییرات تدریجی طراحی شده برای مقاوم سازی برنامه ها در برابر حملاتی که در مقاله توصیف شده است، هر سه پسورد منیجر همچنان به پشتیبانی از نسخه های بدون این بهبودها ادامه می دهند. این سازگاری با نسخه های قدیمی یک تصمیم عمدی است که هدف آن جلوگیری از دست دادن دسترسی کاربرانی است که برنامه خود را ارتقا نداده اند.

شدت این حملات کمتر از حملات قبلی توصیف شده است، به استثنای یک مورد که علیه Bitwarden امکان پذیر است. نسخه های قدیمی تر پسورد منیجر از یک کلید متقارن واحد برای رمزنگاری و رمزگشایی کلید کاربر از سرور و موارد داخل گاوصندوق ها استفاده می کردند. این طراحی امکان دستکاری محتویات را توسط مهاجم فراهم می کرد. برای اضافه کردن بررسی های یکپارچگی، نسخه های جدیدتر با تقویت کلید متقارن با یک تابع هش HMAC، رمزنگاری احراز هویت شده را ارائه می دهند.

برای محافظت از مشتریانی که از نسخه های قدیمی برنامه استفاده می کنند، متن رمزنگاری شده Bitwarden دارای ویژگی ۰ یا ۱ است. عدد ۰ نشان دهنده رمزنگاری احراز هویت شده است، در حالی که عدد ۱ از طرح قدیمی بدون احراز هویت پشتیبانی می کند. نسخه های قدیمی تر نیز از سلسله مراتب کلیدی استفاده می کنند که Bitwarden برای مقاوم سازی برنامه آن را منسوخ کرده است. برای پشتیبانی از سلسله مراتب قدیمی، نسخه های کلاینت جدیدتر اگر سرور جفت کلید RSA را ارائه ندهد، یک جفت کلید RSA جدید برای کاربر ایجاد می کنند. نسخه جدیدتر در صورتی که هیچ متن رمزنگاری شده کاربری توسط سرور ارائه نشود، اقدام به رمزنگاری بخش کلید مخفی با کلید اصلی می کند.

این طراحی Bitwarden را در معرض چندین حمله قرار می دهد. شدیدترین آن ها، اجازه خواندن (اما نه تغییر) تمام مواردی را که پس از انجام حمله ایجاد شده اند، می دهد. به طور خلاصه، این حمله به این دلیل کار می کند که مهاجم می تواند متن رمزنگاری شده ارسال شده توسط سرور را جعل کند و باعث شود کلاینت از آن برای استخراج کلید کاربری شناخته شده برای مهاجم استفاده کند.

این تغییر باعث استفاده از CBC می شود، شکلی از رمزنگاری که در برابر چندین حمله آسیب پذیر است. یک مهاجم می تواند با استفاده از حمله Padding Oracle از این شکل ضعیف تر سوء استفاده کند و به بازیابی متن ساده گاوصندوق بپردازد. از آنجایی که حفاظت HMAC دست نخورده باقی می ماند، تغییر امکان پذیر نیست.

به طرز شگفت آوری، Dashlane نیز در برابر حمله مشابه Padding Oracle آسیب پذیر بود. محققان یک زنجیره حمله پیچیده طراحی کردند که به یک سرور مخرب اجازه می داد گاوصندوق کاربر Dashlane را به CBC تنزل دهد و محتویات را استخراج کند. محققان تخمین می زنند که این حمله برای رمزگشایی متن رمزنگاری شده به حدود ۱۲۵ روز زمان نیاز دارد.

حملات دیگر علیه هر سه پسورد منیجر به مهاجمان اجازه می دهد تا تعداد دفعات تکرار هش (Hashing Iterations) انتخاب شده را به میزان قابل توجهی کاهش دهند؛ در مورد Bitwarden و LastPass، از پیش فرض ۶۰۰,۰۰۰ به ۲ بار. هش کردن مکرر رمزهای عبور اصلی، شکستن آن ها را در صورت نفوذ به سرور که اجازه سرقت هش را می دهد، به میزان قابل توجهی دشوارتر می کند. برای هر سه پسورد منیجر، سرور تعداد تکرار مشخص شده را به کلاینت می فرستد، بدون این که مکانیسمی برای اطمینان از مطابقت آن با تعداد پیش فرض وجود داشته باشد. نتیجه این است که مهاجم با کاهش ۳۰۰,۰۰۰ برابری در زمان و منابع مورد نیاز برای شکستن هش و به دست آوردن رمز عبور اصلی کاربر روبرو می شود.

حمله به انعطاف پذیری (Malleability)

سه مورد از حملات (یکی علیه Bitwarden و دو مورد علیه LastPass) چیزی را هدف قرار می دهند که محققان آن را «رمزنگاری در سطح مورد» یا «انعطاف پذیری گاوصندوق» می نامند. به جای رمزنگاری یک گاوصندوق به صورت یک بلوک یکپارچه، پسورد منیجرها اغلب موارد فردی و گاهی اوقات فیلدهای فردی را در یک مورد رمزنگاری می کنند. این موارد و فیلدها همگی با یک کلید رمزنگاری می شوند. حملات از این طراحی برای سرقت رمزهای عبور از موارد انتخاب شده گاوصندوق سوء استفاده می کنند.

یک مهاجم با جایگزین کردن متن رمزنگاری شده در فیلد URL (که لینکی را که در آن ورود به سیستم اتفاق می افتد ذخیره می کند) با متن رمزنگاری شده برای رمز عبور، حمله ای را ترتیب می دهد. برای بهبود قابلیت استفاده، پسورد منیجرها نمادی (آیکون) را ارائه می دهند که به تشخیص بصری سایت کمک می کند. برای انجام این کار، کلاینت فیلد URL را رمزگشایی کرده و به سرور می فرستد. سپس سرور آیکون مربوطه را واکشی می کند. از آنجایی که هیچ مکانیسمی برای جلوگیری از جابجایی فیلدهای مورد وجود ندارد، کلاینت به جای URL، رمز عبور را رمزگشایی کرده و به سرور می فرستد.

کنی پترسون، یکی از نویسندگان مقاله گفت: «اگر کلیدهای متفاوتی برای فیلدهای مختلف داشتید یا اگر کل مجموعه را در یک مرحله رمزنگاری می کردید، این اتفاق نمی افتاد. یک ممیزی رمزنگاری باید آن را تشخیص دهد، اما فقط در صورتی که به سرورهای مخرب فکر کنید. سرور در حال انحراف از رفتار مورد انتظار است.»

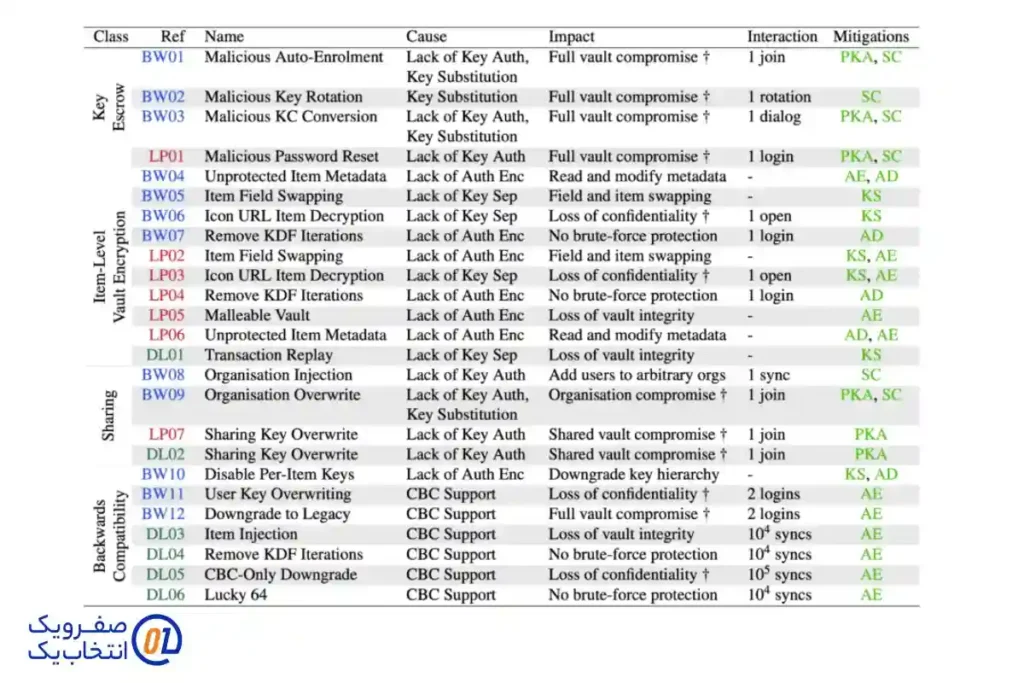

جدول زیر علل و پیامدهای ۲۵ حملهای را که آنها طراحی کرده بودند، به طور خلاصه بیان میکند:

یک نقطه کور روانشناختی

محققان اذعان می کنند که نفوذ کامل به سرور پسورد منیجر کار دشواری است، اما آن ها از مدل تهدید دفاع می کنند. آن ها نوشتند: «حملات به زیرساخت سرور ارائه دهنده را می توان با اقدامات امنیتی عملیاتی که به دقت طراحی شده اند جلوگیری کرد، اما کاملاً منطقی است که فرض کنیم این خدمات توسط مهاجمان پیچیده در سطح دولت، به عنوان مثال از طریق حملات زنجیره تامین نرم افزار هدف قرار می گیرند. علاوه بر این، برخی از ارائه دهندگان خدمات سابقه هک شدن دارند؛ برای مثال، LastPass در سال های ۲۰۱۵ و ۲۰۲۲ دچار نفوذ شد.»

آن ها در ادامه نوشتند: «اگرچه هیچ یک از نفوذهایی که ما از آن ها مطلع هستیم شامل برنامه ریزی مجدد سرور برای انجام اقدامات مخرب نبوده است، اما این موضوع تنها یک قدم فراتر از حملات مستند شده به ارائه دهندگان خدمات پسورد منیجر است.»

پترسون توضیح داد: «وقتی هم نرم افزار کلاینت و هم نرم افزار سرور را می نویسید، این یک مشکل روانشناختی است. شما باید کلاینت را فوق العاده دفاعی بنویسید، اما اگر سرور را هم خودتان می نویسید، خب البته که سرور شما قرار نیست بسته های بدشکل یا اطلاعات بد ارسال کند. چرا باید این کار را بکنید؟»

ترفند بازاریابی یا نه؛ «دانش صفر» ماندنی است

در بسیاری از موارد، مهندسان پس از دریافت گزارش های خصوصی از محققان، نقاط ضعف توصیف شده را برطرف کرده اند. مهندسان همچنان در حال وصله کردن سایر آسیب پذیری ها هستند. در بیانیه ها، نمایندگان Bitwarden، LastPass و Dashlane به سطح بالای مدل تهدید اشاره کردند، علی رغم اظهارات در وب سایت هایشان که به مشتریان اطمینان می دهد کالاهای آن ها در برابر آن مقاومت خواهند کرد.

هر چهار شرکت از استفاده خود از اصطلاح «دانش صفر» دفاع کردند. این اصطلاح در این زمینه می تواند با «اثبات های دانش صفر» اشتباه گرفته شود، یک روش رمزنگاری کاملاً غیرمرتبط که به یک طرف اجازه می دهد به طرف دیگر ثابت کند که یک قطعه اطلاعات را می داند بدون این که چیزی در مورد خود اطلاعات فاش کند.

ماتئو اسکارلاتا، نویسنده اصلی مقاله گفت: «متاسفانه، این فقط تبلیغات بازاریابی است، بسیار شبیه به رمزنگاری در سطح نظامی. به نظر می رسد دانش صفر برای افراد مختلف معانی متفاوتی دارد. برخلاف رمزنگاری سرتاسر (End-to-End Encryption)، رمزنگاری دانش صفر یک هدف گریزان است، بنابراین نمی توان گفت که آیا یک شرکت آن را درست انجام می دهد یا خیر.»

اهمیت زیرساخت امن در صفرویک پرداز

همان طور که در مقاله بالا خواندید، حتی امن ترین نرم افزارها هم اگر بر روی زیرساخت های ناامن یا سرورهایی با پیکربندی ضعیف اجرا شوند، می توانند به سادگی به خطر بیفتند. ما در شرکت صفرویک پرداز با درک این حساسیت، خدمات خود را به گونه ای طراحی کرده ایم که امنیت، اولویت اول باشد.

اگر شما به دنبال راه اندازی وب سایت خود هستید، هاست های ما با گواهینامه SSL رایگان، امنیت داده های شما را در مسیر انتقال تضمین می کنند. اما برای سازمان های بزرگ تر که به کنترل کامل نیاز دارند، سرور اختصاصی ایران ما با تامین امنیت فیزیکی در مراکز داده پیشرفته، خیالی آسوده را برای شما به ارمغان می آورد. همچنین با سرویس کولوکیشن (Co-location)، شما می توانید تجهیزات خود را در فضای رک صفرویک با آپتایم ۹۹ درصد میزبانی کنید.

امنیت فقط یک کلمه نیست؛ یک فرآیند مداوم است که از لایه های سخت افزاری شروع شده و تا پشتیبانی ۲۴ ساعته ما ادامه می یابد. چه از اینترنت پرسرعت VDSL استفاده کنید و چه به دنبال راهکارهای سازمانی پیچیده باشید، متخصصان ما در صفرویک در کنار شما هستند تا اطمینان حاصل کنند که ارتباطات شما همیشه پایدار و ایمن باقی می ماند.

مجله صفرویک

مجله صفرویک